背景

目前许多公共计算机都有类似的恶意程序,大家每次在外边打印,到教室的电脑拷课件或者在实验室拷数据的时候,都会插U盘这样的外部设备,但是每次插入都是心惊肉跳,深怕病毒修改隐藏自己的U盘的重要文件呐,一感染就是重要资料都没了,大家都很难受。

观察

根据我多年的观察经验,大家解决这类的问题,最普遍的就是采用远程传输文件的方式,即QQ微信或者邮箱等网络传输方式来传文件。而网上你去搜大多只有一种解决方式(也是我目前能搜到的有用的)——使用 attrib 命令来批量修改文件和文件夹的的属性。

1 | for /f "delims=" %%i in ('dir /ah /s/b') do attrib "%%i" -s -h |

以上命令最方便的用法就是写入一个文本文件里,然后将此文本文件的后缀改为 bat ,作为 Windows 的脚本执行文件。用法就是将这个可执行文件丢入待恢复的设备里,双击执行即可恢复隐藏的文件。随后再删掉被修改成 .exe 的文件和文件夹即可。

但是,这种方法治标不治本,我也经常用这种方法恢复文件,毕竟别人的电脑不受我控制,而且是公共的,我也没有必要去折腾它,但是当这事落到实验室里,就不能不管了,毕竟关系着大家重要的数据嘛,丢了数据大家都心疼,也难受,也被这恶意程序恶心够了。

解决

接着来说说我是解决这个问题的历程,希望能给大家碰到类似问题的时候有点思路,关于本文用到的程序和执行文件,都可以在本文末尾获取下载。

网上搜罗

作为一个典型,我第一步一般都会参考前人的脚步,我 Google 搜了一堆,但全都是按我在前边提到的用可执行文件解决的方法,都是治标不治本,后来我将思路换到了这个病毒究竟是什么和怎么运作的,再 Google 找到的,给我的答案是 Windows 自动播放和自动运行的问题。

所以我就按着教程走了,第一步可以去组策略里将自动播放和自动运行设置一下;第二种方法是去修改注册表的键值来达到开关自动播放的目的。

不过这种方法最终是失败的,因为它们解决的目标指向都是屏蔽 AUTORUN.INF 来使外部媒体设备插入计算机时自动读取(我一直很想吐槽 Windows 的这项功能),因为这种设置很容易让病毒绑定到 AUTORUN.INF 批处理文件里,特别容易让不怀好意的人干坏事。

所以上述方法对我面对的情况没有明显的效果,但是我也关掉了烦人的外部设备自动读取并打开的文件夹的恶心设置。

嗯,生活小技巧 + 1

病毒的运作

还有一件事就是经过我的一顿操作,我将被恶意修改隐藏文件的U盘插在电脑上不拔出来,在恢复了隐藏文件并删掉 .exe 后缀的文件以后,重启计算机,再打开U盘并未被重新修改;还有一个操作就是当U盘已经被恶意修改隐藏后,只将被隐藏的文件恢复而不删除 .exe 后缀的文件,重新插拔U盘,也不会再次将我恢复的文件给恶意隐藏起来。

通过上述操作,印证了两点:

- 恶意程序是在检测启动U盘之后才启动,所以无法感染已经插在计算机上的U盘

- 恶意程序没有做重命名冲突的检测和分支处理,这对我而言也是一件好事,这样工作量没那么大了,这也印证了网上有所谓的在外部设备里创建类似

*.exe的文件夹或者文件来占据恶意程序要重命名的文件或文件夹,以达到阻断程序运作的目的,不过这种方法太笨,而且也是治标不治本的,不是通用的解决方案

获取病毒运行后的特征

而且我在多次分析观察被恶意修改的设备后,发现被恶意修改隐藏的文件有三点特征(针对我处理的计算机):

- 外表展示出来的样子都是含有文本文件的文件夹图标

- 大小均为 664 KB

- 后缀均为

.exe

特别是在

Windows XP和Windows 7的操作系统上,第一点特征尤为明显,而且就是像普通文件夹一样的,对计算机情况不了解的人很容易直接点击运行这些恶意程序,只要运行了这样的恶意程序,相当于在系统后台留了一个监听的程序,只要你插入设备,就能感染,进而日积月累,只要不除掉源文件,不将周围设备里存在的恶意程序的变体给除掉,这个恶意程序就像现在的新冠病毒恶心你,但是只要我们做好防护,这种恶意程序也恶心不到我们

解决方式

在通过上述分析,了解了恶意程序的基本特征后,对症下药就好了。

这里推荐将隐藏文件夹设置为可见,并且取消掉隐藏已知文件类型的扩展名,这样比较方便我们查看文件类型

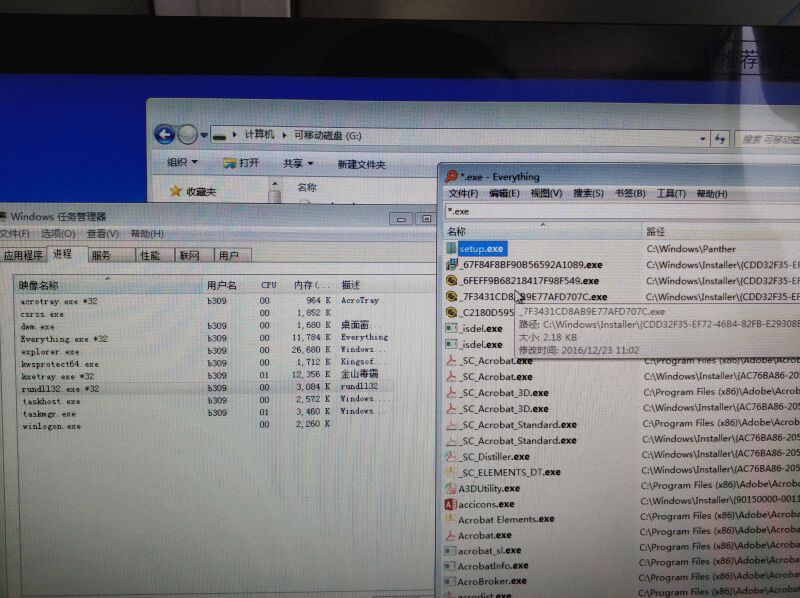

首先我给计算机安装上了查询搜索神器 Everything ,这款软件可以在 1 s 内将你要搜索的东西在全盘给你罗列出来,十分方便快捷且小巧,软件只有 2.4 MB。

在 Everything 搜索框输入 *.exe 正则表达式来检索所有的 .exe后缀文件。

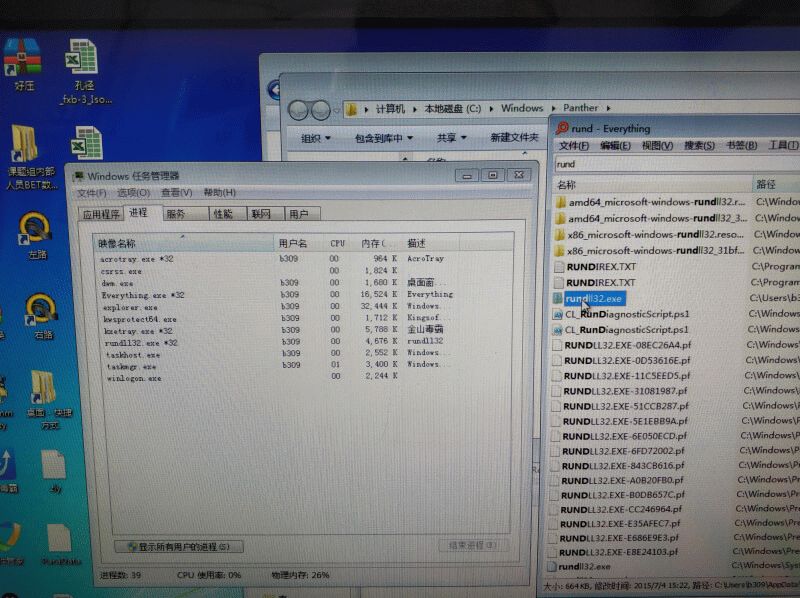

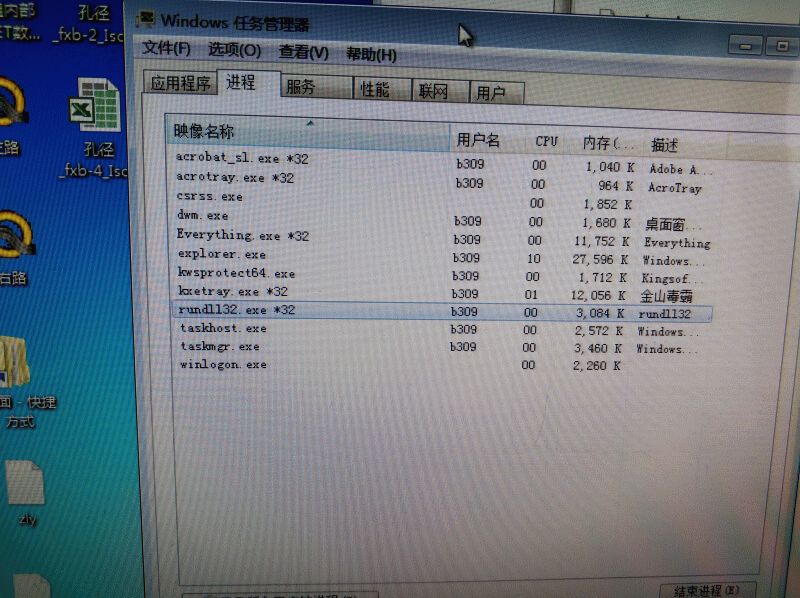

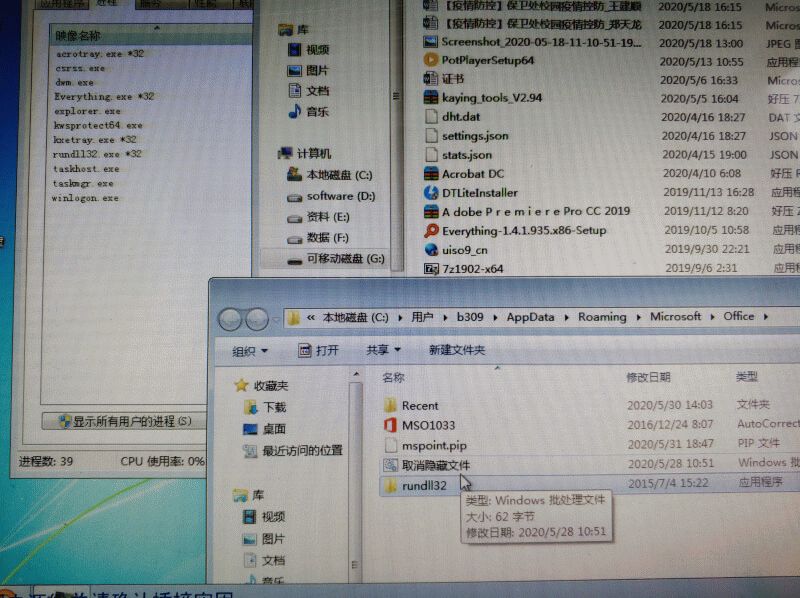

只要发现是图标是文件夹,并且大小为固定的664KB,而且文件类型不是文件其他文件类型而是应用程序,基本这个东西就是恶意程序,我们直接在 Everything 里边删掉就好(不放心的话可以到这个文件所在的目录下去进一步查看,可以使用之前提到的可执行文件来解除隐藏的限制),如果删不掉,就查看进程管理器里的进程里,是不是有和这个可执行文件同名的进程在运行,如果有结束掉它再做删除即可。

经过我的一番查找有两个文件被我锁定了,一个是 Setup.exe ;另一个是 rundll32.exe 。尤其是后边一个文件,它出现在 OFFICE 的文件夹里,与 Windows 的系统软件重名,并且特征完全符合我之前提到的特征,并且在进程里它的身影也出现了,这让我更确信这就是恶意软件的元凶!

删掉这两个文件后,我将恢复过的U盘再次插入计算机,U盘里的文件并没有被再次隐藏,说明,我的推断是正确的,杀掉的进程也很合理。

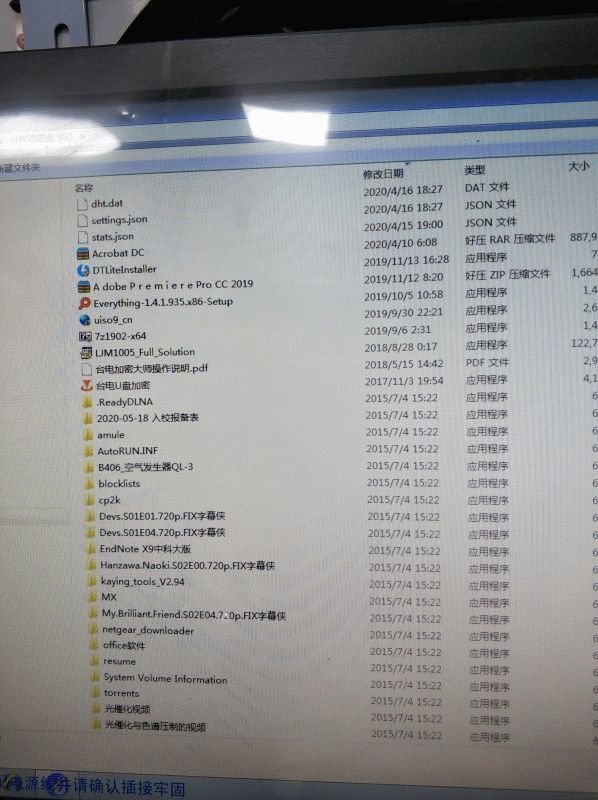

最后附上一些图片供大家参考

最后

这又是解决了一大头疼的问题,希望能对后人有所借鉴。

不过对于重启的考量我还没有做测试,不过隐藏的源文件没有了,应该就没有大问题,嗯,应该!

最后要提醒的就是网上的 KMS 激活最好能不用就不用,有正版软件就坚持使用正版授权软件,一是可以减轻中病毒的风险,二是可以回避法律纠纷,不过还是免费开源的软件更香哇~

一点小小的感慨:随着教育水平的总体提高,我希望有更多的人能去学习计算机,不深入了解也行,但是一定要学到学习计算机的正确方法——不重复造轮子,多思考!

晚安,Peace!